حملهی روز صفر به سیستم عامل آیفون

Citizenlab.org / مترجم: مهراد

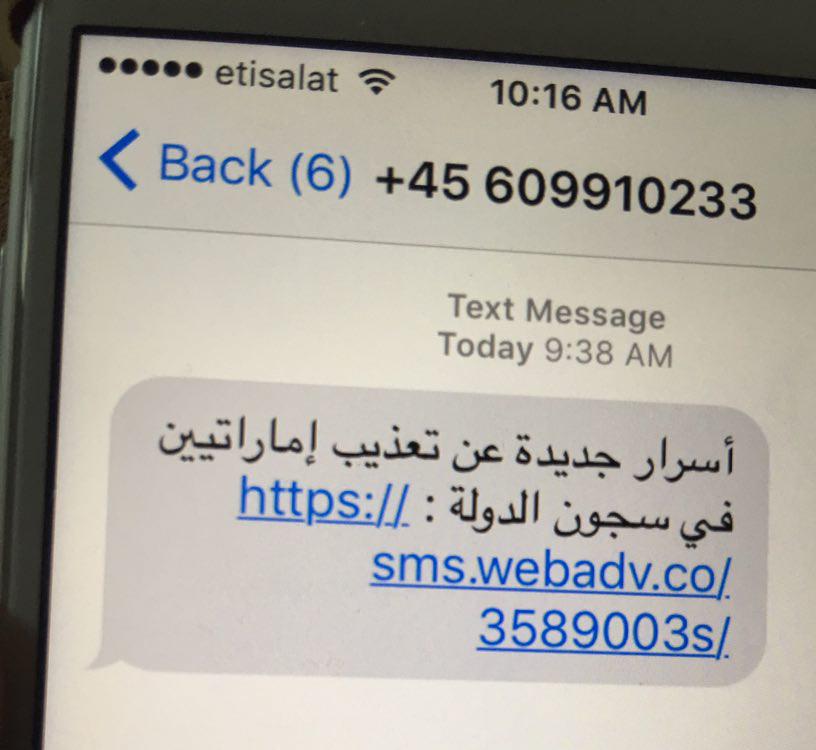

احمد منصور یک فعال حقوق بشر شناختهشده ساکن امارات متحده عربی است که جایزهی مارتین انالز (مشهور به جایزهی نوبلِ حقوق بشر) را دریافت کرده است. روزهای ۱۰ و ۱۱ ماه آگوست ۲۰۱، منصور پیامکی در گوشی آیفون خود دریافت کرد که در آن از او خواسته شده بود لینکی را باز کند. پیام مدعی شده بود که لینک، حاوی “رازهای تازهای” از زندانیان شکنجه شده در زندانهای امارات است. به جای باز کردن لینک، منصور آن را به محققان Citizen Lab نشان داد و مشخص شد که لینکها در واقع زیرساختی جعلی هستند و به گروه NSO تعلق دارند؛ یک گروه “جنگ سایبری” واقع در اسراییل که یک محصول جاسوسافزار “قانونی-دولتی” و منحصر به دولتها به نام پگاسوس (Pegasus) را به فروش میرساند. گفته میشود که گروه NSO، خود متعلق به یک شرکت سرمایهگذاری آمریکایی بزرگتر به نام Francisco Partners Management است.

همکاری و تحقیقات بعدی کارشناسان Citizen Lab و گروه Lookout Security مشخص کرد که لینکها به یک زنجیرهی تهدیدات امنیتی معروف به “حملهی روز صفر” ختم میشدند. در صورتی که احمد منصور لینکها را باز میکرد، قفل تلفن آیفون ۶ او از راه دور میشکست و جاسوسافزار پیچیدهای روی تلفناش نصب میشد. این سوءاستفاده که زنجیرهی Trident نامیده شد، در صورت تحقق، تلفن منصور را تبدیل به یک وسیلهی جاسوسی در جیباش میکرد و دوربین و میکروفون آیفوناش را برای شنود آنچه در نزدیکی گوشی اتفاق میافتد، به کار میگرفت. حتی تماسهای واتساپ و وایبر منصور ثبت میشد و پیامهای فرستاده شده در اپلیکیشنهای موبایل او و نظراتش را زیر نظر میگرفتند. تابهحال چنین حملات همهجانبه وهدفداری برای شکستن قفل گوشی آیفون از راه دور ثبت نشده و بسیار نادر است.

زنجیرهی Trident:

- CVE-2016-4657: سر زدن به یک وبسایت مشکوک ممکن است که به اجرای یک کد برنامهنویسی دلخواهِ برنامهنویسان منجر شود.

- CVE-2016-4655: یک اپلیکیشن ممکن است بتواند به حافظهی هستهی دستگاه دسترسی پیدا کند.

- CVE-2016-4656: یک اپلیکیشن ممکن است بتواند یک کد برنامهنویسی دلخواهِ برنامهنویسان را برای انجام عملیات بر روی حافظهی هستهی دستگاه اجرا کند.

هنگامی که وجود یک حملهی روز صفر برای سیستم عامل iOS اثبات شد، Citizen Lab و Lookout به سرعت واکنشی مسئولانه را با اطلاعرسانی به شرکت اپل و به اشتراک گذاری نتایج تحقیقاتشان آغاز کردند. شرکت اپل نیز سریعاً پاسخ داد که روی نقاط ضعف کار خواهند کرد. این گزارش هم، همزمان با آماده شدن نسخهی جدید iOS 9.3.5 منتشر شد؛ نسخهای که میتواند زنجیرهی حملهی Trident را خنثی و نقاط ضعف را رفع کند. گروه NSO تا پیش از این میتوانست از این نقاط ضعف بهره برده، محصول خود را به فروش برساند و در نتیجه گوشیهای آیفون را از راه دور مورد جاسوسی قرار دهد.

تحقیقات اخیر Citizen Lab نشان داده است که عملیات دولتی که گروههای مدنی و حقوق بشری را با بدافزارهای جاسوسی هدف قرار میدهند، گاهی از فناوریهای به اندازهی کافی پیچیده استفاده میکنند که ترفندهای برنامهریزیشده و حسابشدهای را نیز به همراه دارد. این اتفاق اخیر نشان میدهد که لزوماً تمام حملات سایبری از چنین الگویی تبعیت نمیکنند. آیفون بهدرستی به امنیت مناسبِ زیرساختهایش مشهور شده است. از آن جایی که پلتفرم آیفوم به شدت تحت کنترل شرکت اپل است، سوءاستفاده ماهرانه از فناوری آن، نیازمند نصب و راهاندازی وسایل جاسوسی از راه دور است. بنابراین، این روش سوءاستفاده بسیار نادر و پرهزینه است. شرکتهایی که متخصص طراحی حملات روز صفر هستند، پول بسیار هنگفتی برای مختل کردن آیفون میپردازند. یکی از این شرکتها به نام Zerodium، زنجیره حملات مشابه با Trident، را با قیمت یک میلیون دلار در ماه نوامبر ۲۰۱۵ به دست آورد.

هزینهی زیاد حملهی روز صفر به آیفون، انحصار دولتی برخی از محصولات گروه NSO مانند Pegasus و تهدیدات شناختهشدهی قبلی علیه احمد منصور سرنخهایی هستند که در حملهی اخیر به سمت دولت امارات متحدهی عربی به عنوان مجری حملات، نشانه میروند. قابل توجه است که این، سومین حملهی “قانونی-دولتی” جاسوسافزاریِ به کار گرفته شده علیه آقای منصور است. در سال ۲۰۱۱ او توسط جاسوسافزار FinSpy متعلق به شرکت FinFisher، و در سال ۲۰۱۲ توسط روش کنترل سیستم از راه دور متعلق به شرکت Hacking Team هدف قرار گرفته شده بود. هر دوی این شرکتها از جاسوسافزارها برای مختل کردن گروههای مدنی، خبرنگاران و فعالان حقوق بشری سوءاستفاده کرده و اقدامات آنها در این راستا طی سالهای متمادی شناسایی شده است.

حمله به آقای منصور یک گواهی دیگر است که جاسوسافزارهای “قانونی-دولتی” قدرت سوءاستفاده زیادی ایجاد میکنند و دولتها توان مقاومت در برابر وسوسهی سوءاستفاده از این قابلیت علیه رقیبان سیاسی، خبرنگاران و مدافعان حقوق بشر را ندارند. این تحقیقات همچنین نشان میدهد که سیاستهای حقوق بشری موثر در حال حاضر وجود ندارد و بازرسی دقیقی از شرکتهای تولید بدافزار و جاسوسافزار صورت نمیگیرد؛ گویی که همچنان مشوق و انگیزهای برای پایان دادن به سوءاستفادههای “قانونی-دولتی” جاسوسافزارها دیده نمیشود.