جاسوسافزاری با سو استفاده از API باتهای تلگرام، کاربران اندروید در ایران را هدف قرار میدهد.

منبع: وبلاگ ایوست نویسنده: آلِنا ساچورکووا، جولای ۲۰۱۷

جاسوسافزارها، با وجود محدودیت در استفاده از API باتهای تلگرام، اولین تروجان اندرویدیاند که به وسیلهی پروتکل تبادل پیام تلگرام کنترل میشوند. شرکت اِیوَست در این زمینه گزارش میدهد:

به تازگی اپلیکشن جاسوسیای که از طریق API باتهای تلگرام ارتباط برقرار میکند، کاربران اندروید در ایران را هدف خود قرار داده است. کار این اپلیکیشن آپلود اطلاعات شخصی گسترده روی یک سِروِرِ تحت کنترل در ایران است.

این جاسوسافزار نسخههای متنوعی دارد؛ از اپلیکیشنی که ادعا دارد تعداد مشاهدهکنندگان پروفایل تلگرام کاربران را مشخص میکند گرفته تا آنها که خود را به عنوان «کلینر پرو» یا اپلیکیشنِ کنترلِ پروفایل جا میزنند. همهی این اپلیکیشنها کاربرد یکسانی دارند و آن جاسوسی از وسیلهی تحتِ اندرویدِ شماست. استفاده از این جاسوسافزار مجرمان فضای مجازی را از رمزگذاری یا ایجاد راههای ارتباطی مخصوصِ خود بینیاز میسازد (آنها تنها نیاز به تنظیم باتِ تلگرام دارند) و همین کافی است که حتی در کوتاه مدت، احتمال استفاده از آن را به عنوان «راه حل»ِ دمِ دستی افزایش دهد.

نحوهی کار این جاسوسافزار

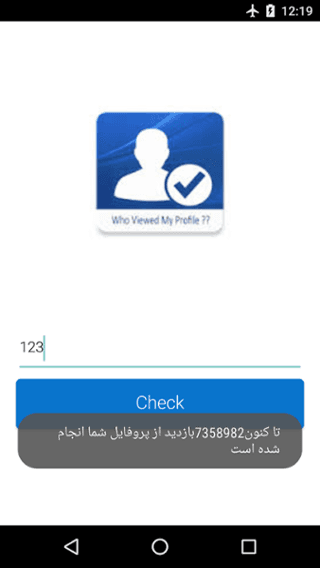

این جاسوسافزار وانمود میکند که قانونی است و کاربران را با وعدهی آنچه خود تلگرام هم فراهم نمیکند، فریب میدهد: به طور مثال با تظاهر به آشکار کردن لیست افرادی که از پروفایل کاربر بازدید کردهاند سعی در فریب کاربران دارد. این مشابهِ همان اپلیکیشنهایی است که ادعا دارند افرادی را که در فیسبوک با شما قطع رابطه کردهاند، مشخص میسازند. این اپلیکیشن پس از دانلود از کاربران میخواهد که اطلاعات اولیهی خود را دراختیارش قرار دهند تا تعداد مشاهدهکنندگانِ پروفایلشان را مشخص سازد. عددی که به کاربر نمایش داده میشود، در حقیقت یک عدد شبه تصادفی است که میتواند تا عدد 9،999،999 را نمایش دهد.

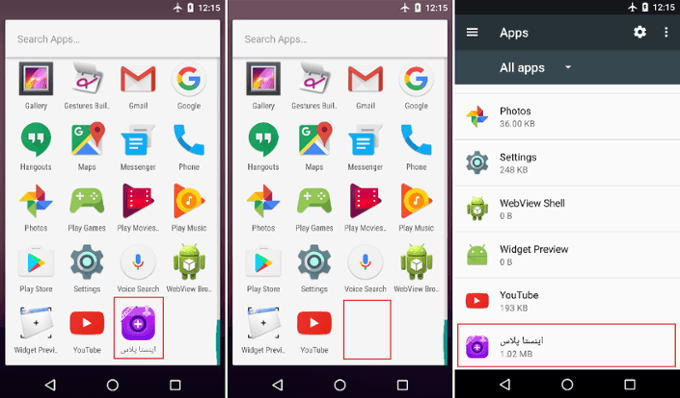

مدتی پس از انجام این کار، اپلیکیشن بسته میشود و نمادش مخفی میگردد. کاربرِ مورد هدف نیز تصور میکند که این اپلیکیشن پاک شده است، در حالی که اپلیکیشن در پسزمینه، میتواند شروع به کار کند.

توضیح عکس بالا: اپلیکیشن تنها نمادش را از فهرست اپلیکیشنهای شما حذف میکند، ولی در واقع در تنظیمات دستگاه، در فهرست اپلیکیشنهای نصب شده قابل مشاهده است.

گرفتن عکس از کاربر، شروع جاسوسی

یکی از اولین اقدامات این اپلیکیشن برداشتن عکس کاربر با استفاده از دوربین جلویی دستگاه است. مرحلهی بعد برداشت غیرقانونیِ اطلاعات تماسِ کاربر، پیامکهای رد و بدل شده و اطلاعات حساب کاربریِ گوگل و ذخیرهی آنها در فایلهای جدید و جداست تا بعدا روی سرور جاسوسی آپلود شود.

پس از اتصالِ حملهکنندگان به دستگاهِ کاربر از طریق API باتِ تلگرام و آمادگیِ ارسال و دریافت فرمان، نوبت میرسد به آپلود پیامکها (شامل شمارهی فرستندگان، گیرندگان و محتوای آنها)، فهرست تماسها، نشانیِ ایمیلِ گوگل، موقعیتِ جغرافیایی و عکسها. حمله کننده نه تنها به اطلاعاتِ سرقت رفته توسط این اپلیکیشن دسترسی دارد، بلکه امکان مشاهدهی فایلهایی را که از ابتدا روی دستگاهِ کاربر بوده را نیز دارد.

نویسندگانِ این جاسوسافزارها امکانِ ارسالِ فرمانهای دیگری را نیز به دستگاه کاربران دارند تا بتوانند آنها را از راه دور کنترل کنند. این فرمانها شامل موارد زیر است:

– برقراری تماس تلفنی یا ارسال پیامک

– ارسال اطلاعاتِ اپلیکیشنهای نصب شدهی دستگاه و فایلهای موجود به سرور حملهکنندگان

– آپلود فایلهای موجودِ دستگاه روی سرور حمله کنندگان یا حذف آنها

چه کسانی از اطلاعات به سرقت رفته استفاده میکنند؟

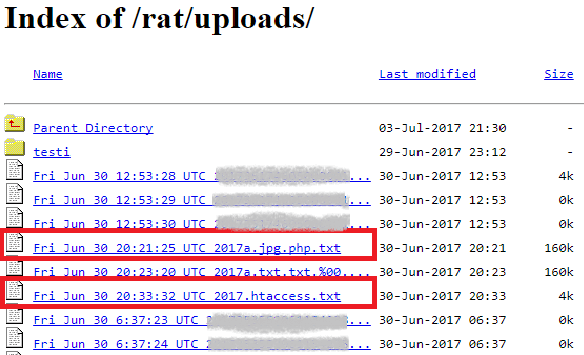

جاسوسافزار همهی فایلها را از طریق نسخهی PHP آپلود میکند و روی سرور در دایرکتوریِ /rat/uploads ذخیره میسازد. این فایلها در دسترس تمامی افرادی است که نشانی مذکور را وارد مرورگر کنند. دلیل این قابلیتِ دسترسی، عدم دقتِ حملهکنندگان به اقدامات امنیتی مناسب است.

اسکریپتی که فایلها را آپلود میکند، بسیار ابتدایی است و از ورودیها مراقبت لازم را به عمل نمیآورد. یک هفته پس از انتشار اولیهی اخبار در مورد این جاسوسافزار، اسکریپت PHP مخربی به دایرکتوری /rat/uploads تزریق شد. این کار امکان دسترسی به پوستهی سرور را به گردانندگانِ این دایرکتوری داد. درحال حاضر سرور، شبیهِ پروژهي آزمایش نفوذ در مدارس است (آزمون نفوذ به اقدامی مجاز جهت هک کردن زیرساختها، برنامهها و کارکنان یک سازمان میگویند. هدف این کار دسترسی به داراییهای مجازی موسسه است تا نقاط ضعف سامانههای امنیتیِ آن شناسایی و رفع گردند)؛ به این معنا که افراد متعددی میتوانند فایلهای مخرب را آپلود کنند. برخی از این افراد اطلاعاتِ به سرقت رفته را که در دایرکتوری نشان داده میشود، حذف میکنند و برخی دیگر در پی استفاده از آنها هستند.

توضیح عکس بالا: پیش از حمله به دیگران، مطمئن شوید که میزان امنیت خودتان به اندازهی کافی بالاست!

جلوگیری از تهاجمِ جاسوسافزار

اقدامات زیر نه تنها جلوی این جاسوسافزارِ مشخص، که بیشتر اپلیکیشنهای مخرب را خواهد گرفت:

- اپلیکیشنها را تنها از مراجع معتبر، مانند گوگلپلی، نصب کنید. درصورت نیاز مبرم به نصب اپلیکیشن از یک منبع ناشناخته، پس از نصب، آپشنِ آن را غیرفعال کنید.

- پیش از نصب اپلیکیشن به دیگر اپلیکیشنهای نوشته شده توسط همان نویسنده، به ویژه اپلیکیشنهای جدید، نگاهی بیندازید و بازخوردهای مرتبط با آنها را بخوانید. ببینید که آیا اپلیکیشن مورد نظر شما تنها اپلیکیشنِ ایجاد شده توسط آن نویسنده است. آیا کاربران دیگر گفتهاند که آن اپلیکیشن درست کار نمی کند یا مشکوک است؟ هردوی اینها نشانههای خطرند. همچنین دقت کنید که اپلیکیشن موردنظرتان تا چه اندازه مورد تحسین کاربران دیگر قرار گرفته، چندنفر رتبهی بالا به آن دادهاند، آیا اپلیکیشنهای دیگر همزمان با اپلیکیشن مورد نظرتان منتشر شدهاند و برای تبلیغ از عبارات کلیشهای مانند «بهترین اپلیکیشن موجود»، «ممنون از دانلود کردن!» یا «از اپلیکیشنتان لذت ببرید!» استفاده شده است. همهي اینها نشان از تقلبی بودن احتمالی اپلیکیشن دارد. و درنهایت، اگر اپلیکیشن موردنظر هیچ بازخورد یا رتبه ای ندارد، یا اگر نویسنده آنها را سانسور کرده است، در دانلود کردن آن تجدید نظر کنید.

- به درخواستهایِ اپلیکیشن دقت کنید. اپلیکیشینی که قرار است به شما تعداد مشاهدهکنندگان پروفایلتان را نشان دهد، چه نیازی به فلش دوربین، خود دوربین یا پیامکهای شما دارد؟ اگر پس از نصب یک اپلیکیشن، نماد آن از فهرست اپلیکیشنهایتان حذف شد، به تنظیمات دستگاه خود نگاه کنید و فهرست اپلیکیشنهای نصب شده در آن را مرور کنید. اگر اپلیکیشن مورد نظر هنوز در آن فهرست موجود است، در تنظیمات دستگاه آن را حذف کنید. برخی اپلیکیشنهای مخرب با نصب دستورهای اجراییِ دیگر، دوباره خود را روی دستگاه نصب میکنند. جاسوسافزارِ یاد شده این کار را نمیکند، ولی کُدِ آن نشان از احتمال انجام این کار در آینده دارد.

به هرشکل، تدابیر امنیتی بیشتر مانند نرم افزار امنیت موبایل اِیوَست ضرر ندارد. این کار نه تنها جلوی نرمافزارهای مخرب و ویروسها را میگیرد، که به شما اجازه میدهد، اتصالتان به اینترنت خصوصی بماند، جلوی برخی تماسها را میگیرد و اپلیکیشنها را قفل میکند.

نتیجه آن که، این جاسوس افزار، ابزار سرقت است و حریم خصوصی قربانیان را در معرض خطر قرار میدهد و کاربرانِ ناآگاه را قابلِ ردیابی، جاسوسی و دزدی اطلاعات میسازد. بدتر آن که، غفلت حملهکنندگان، اطلاعات مسروقه و حساس را در دسترس همه قرار میدهد.

پس از تجزیه و تحلیلِ نمونهها، متوجه شدیم که برخی از آنها دارای قابلیتهای بیشتری هستند که در این اپلیکیشن مورد استفاده قرار نگرفتهاند؛ برای نمونه، قابلیتِ بررسیِ روت داشتن دستگاه یا قابلیتِ بررسیِ کارکردنِ دستگاه در شبیه ساز. و این بدان معناست که این جاسوسافزار یا هنوز درحال تکمیل است، یا اینکه از آن برای تحت اختیار گرفتن فریمورکی بزرگتر استفاده میشود و برای همین از همهی امکانات آن استفاده نشده است. در هردو صورت، دستگاه و اطلاعات خود را دراختیار آن قرار ندهید.

IOC (آیاوسی) یا اطلاعات مربوط به فعالیتهای احتمالی تخریبی

سرورهای نگهدارندهی فایلهای آپلود شده:

– https://navidtwobottt.000webhostapp.com

– http://telememberapp.ir

باتهای تلگرام مورد استفاده:

– bot397327632

– bot391779082

– bot382578708

– bot374463427

– bot339912423

– bot314010881

– bot283591101

نمونهها:

– 0CFF8D65002CD6DFF2A6F79EEE6A25996AC7622452BC7A08BF55E4C540320812

– 1D0770AC48F8661A5D1595538C60710F886C254205B8CF517E118C94B256137D

– 12A89CEF7D400222C61651ED5DF57A9E8F54FE42BC72ECEB756BB1315731F72D

– 47419E7E531C12C50134D21F486F6C4BF3A11983628D349599C6500ABCDB30F5

– BFEB978B3998A18F852BE7012D82CB5C6F14DE67CD4C4521F3D5ACF0B01F987F

– 05A779F322C281878C6946D7C4B0B0B17A56ADAD29387BDE08F6BF12055BE5C4

– ED84D9B0A4C205EA108CD81A856E8027D03719802454A13CB2FCE1B50F257B54